Ciberseguridad para empresas

Protección y seguridad informática para empresas, el delito es no estar preparado

¿Conoces los riesgos a los que te enfrentas? ¿Está tu empresa preparada para afrontarlos?

Ciberseguridad: ¿qué es y por qué es importante para las empresas?

La ciberseguridad empresarial es el conjunto de estrategias, tecnologías y buenas prácticas diseñadas para proteger los sistemas, redes y datos de tu empresa frente a amenazas digitales. En un mundo cada vez más conectado, no se trata solo de evitar ataques: se trata de proteger la continuidad del negocio, la reputación y la confianza de tus clientes.

¿Te imaginas perder toda la información crítica de tu empresa por un ciberataque? La prevención, detección y respuesta rápida son clave. En Inforges te ayudamos a lograrlo

Certificaciones y normativas de ciberseguridad con las que tienen que cumplir las empresas

Las normativas de ciberseguridad no solo son una guía de buenas prácticas, sino que en muchos sectores representan una obligación legal. Cumplirlas no solo protege tu infraestructura y tus datos, también evita sanciones, mejora la reputación y genera confianza entre clientes, socios e inversores.

ISO/IEC 27001

Estándar internacional para la gestión de la seguridad de la información. Permite implementar un Sistema de Gestión de Seguridad de la Información (SGSI) estructurado, auditable y enfocado en la mejora continua.

Esquema Nacional de Seguridad (ENS)

Obligatorio para proveedores tecnológicos del sector público en España. Establece principios, requisitos y medidas para proteger la información y los servicios en el ámbito de las administraciones públicas.

Directiva NIS2

Normativa europea que obliga a empresas de sectores críticos y operadores esenciales a garantizar niveles elevados de ciberseguridad, gestionar riesgos y notificar incidentes relevantes.

Reglamento General de Protección de Datos (RGPD)

Aunque centrado en la protección de datos personales, impone requisitos técnicos y organizativos para garantizar la confidencialidad, integridad y disponibilidad de los datos tratados.

PCI DSS

Relevante para empresas que gestionan pagos con tarjeta. Establece controles estrictos sobre almacenamiento, procesamiento y transmisión de datos de tarjetas de crédito.

Ley 43/2010 de Sociedad de la Información y Ley de Protección de Datos (LOPDGDD)

Normas nacionales que complementan el RGPD en España, incluyendo principios de seguridad y derechos de los usuarios

Consultoría especializada en ciberseguridad para tu negocio

En Inforges ofrecemos una serie de servicios de consultoría con el objetivo de diseñar e implementar una estrategia de ciberseguridad alineada con tus objetivos de negocio. Evaluamos tu situación actual, definimos una hoja de ruta y te acompañamos en todo el proceso de transformación.

Plan de Contingencia

Diseñamos procedimientos específicos para actuar ante incidentes críticos (como ciberataques o fallos técnicos), asegurando una respuesta rápida, coordinada y eficaz que minimice el impacto en tu operativa.

Plan de Continuidad de Negocio (BCP)

Elaboramos estrategias y planes que permiten a tu empresa mantener la actividad o reanudarla en el menor tiempo posible tras un incidente, garantizando el acceso a recursos críticos y reduciendo pérdidas.

Análisis de Impacto en el Negocio (BIA)

Evaluamos los procesos clave de tu organización y determinamos el impacto económico y operativo que tendría su interrupción. Esto nos permite priorizar acciones de protección y recuperación con base en datos reales.

Plan Director de Seguridad

Definimos una hoja de ruta estratégica para tu ciberseguridad a medio y largo plazo. Incluye objetivos, iniciativas, prioridades, responsables y plazos, adaptado a tu sector, normativa aplicable y nivel de madurez actual.

Además, estos planes se integran con nuestros servicios técnicos: auditorías, protección perimetral, respuesta ante incidentes y formación del personal, creando un modelo de seguridad 360°.

Con Inforges, tu empresa no solo estará protegida: estará preparada.

Evaluamos el nivel de madurez de tu empresa en ciberseguridad

¿Quieres una evaluación de tu nivel de madurez en ciberseguridad? Ofrecemos un test con una serie de preguntas clave para obtener una visión detallada y un análisis minucioso de todos los aspectos de ciberseguridad relevantes de tu empresa.

Al finalizar la evaluación recibirás:

Informe de resultados de la evaluación del estado de madurez.

Relación de las principales amenazas detectadas.

Propuestas de mejora en función de los resultados obtenidos.

Servicios y soluciones de ciberseguridad que ofrecemos en Inforges

En Inforges, ofrecemos una amplia gama de servicios y soluciones de ciberseguridad diseñados para proteger a tu empresa contra amenazas digitales y fortalecer tu infraestructura tecnológica. Nuestro enfoque integral combina tecnologías avanzadas y la experiencia de un equipo especializado para garantizar una protección eficaz y continua.

Identificación de riesgos

Auditorías de Seguridad y Pentesting: Análisis técnico para detectar vulnerabilidades en infraestructuras, redes y aplicaciones.

Detección y respuestas de amenazas

SOC-CSIRT: Servicios avanzados para identificar, priorizar y mitigar vulnerabilidades.

DFIR: Intervención inmediata ante incidentes de seguridad.

Informática Forense: Análisis detallado de brechas y evidencias en caso de ataque.

Recuperación de los datos

Backup as a Service (BaaS): Copias de seguridad gestionadas y automatizadas en la nube.

Disaster Recovery as a Service (DRaaS): Planes de recuperación frente a desastres con tiempos de respuesta garantizados.

Protección contra ataques

Seguridad Perimetral: Definimos y configuramos firewalls perimetrales para una red eficiente y protegida, VPNs para acceso remoto seguro e interconexiones entre sedes

Networking seguro: diseño de soluciones de redes seguras, segmentación de red, así como diseño y despliegue de redes wifi corporativa con control de acceso seguro

Seguridad de Dispositivos y Endpoints: Protegemos equipos, móviles y servidores contra malware, accesos no autorizados y pérdida de datos.

Acceso, Identidad y Autenticación: Implantamos MFA, gestión de privilegios y soluciones IAM y soluciones avanzadas de acceso remoto como SASE y ZTNA

Seguridad del Dato: Cifrado, DLP y control de accesos sobre información crítica.

Concienciación a usuarios: Formación práctica para convertir a tu equipo en la primera línea de defensa.

Simulacros de ataques: evalúa la respuesta de los sistemas y equipos de trabajo realizando simulacros de ataque que permitan entrenar y mejorar los mecanismos de respuesta ya implementados.

Ciberseguridad en entornos de las tecnologías de operación: una necesidad creciente

La transformación digital del sector industrial ha impulsado la adopción de tecnologías como IoT, PLC, SCADA, HMI y redes OT, que conectan directamente los sistemas de producción con redes corporativas e internet. Esta interconexión ha traído grandes beneficios en eficiencia y control, pero también ha multiplicado los riesgos de ciberseguridad.

A diferencia de los entornos IT tradicionales, los sistemas OT (Operational Technology) controlan procesos físicos en plantas de producción, distribución energética, infraestructuras críticas o entornos logísticos. Un ataque en este tipo de sistemas no solo compromete datos, sino que puede detener operaciones, causar daños materiales o poner en riesgo la seguridad de las personas.

La ciberseguridad industrial ya no es opcional. Es un elemento esencial para garantizar la continuidad operativa, la seguridad física y el cumplimiento normativo.

¿Qué servicios de ciberseguridad industrial ofrece Inforges?

En Inforges contamos con una oferta especializada para entornos OT, adaptada a las necesidades de sectores como alimentación, energía, agua, automoción o logística:

Segmentación IT/OT

Diseñamos arquitecturas seguras que separan los entornos IT (corporativo) y OT (producción), evitando que una intrusión en la red de oficina afecte a sistemas industriales. Implementamos zonas y conduits según ISA/IEC 62443.

Seguridad perimetral en entornos OT

Desplegamos firewalls industriales, sistemas de control de acceso y proxies inversos específicos para redes de producción. Aseguramos que solo dispositivos autorizados puedan comunicarse con el entorno crítico.

Auditorías de seguridad del entorno industrial

Realizamos auditorías técnicas y de procesos en infraestructuras industriales: detección de vulnerabilidades en PLCs, HMI, SCADA, redes propietarias o dispositivos IoT. Identificamos brechas y proponemos medidas correctivas.

Inventario y análisis de activos OT

Descubrimos y clasificamos todos los dispositivos industriales conectados (incluso sin agentes), identificando firmware, puertos abiertos y configuraciones inseguras. Base clave para una protección eficaz.

Beneficios de la implementación de servicios de seguridad informática para proteger tu empresa

Implementar servicios de ciberseguridad en tu empresa no solo previene ataques informáticos, sino que también garantiza la continuidad operativa y mejora la confianza de tus clientes. A continuación, destacamos los principales beneficios que puedes obtener:

Protección contra amenazas avanzadas

Defiende a tu empresa frente a ataques sofisticados y vulnerabilidades emergentes mediante tecnologías avanzadas como sistemas de detección de intrusos (IDS), análisis de amenazas en tiempo real y soluciones de inteligencia artificial. Esto permite identificar y neutralizar amenazas antes de que puedan causar daño.

Cumplimiento normativo

Evita sanciones y asegúrate de cumplir con regulaciones internacionales y locales mediante políticas de seguridad bien definidas. Nuestra gestión del cumplimiento incluye auditorías de seguridad, generación de informes y cumplimiento con normativas clave como el RGPD, PCI DSS y estándares ISO.

Continuidad del negocio

Reduce el tiempo de inactividad y minimiza pérdidas económicas derivadas de incidentes de seguridad mediante la implementación de planes de recuperación ante desastres (DRP) y soluciones de respaldo automático. Esto garantiza que los servicios críticos sigan operativos incluso en situaciones de crisis.

Confianza del cliente

Inspira confianza en tus clientes y socios al demostrar un compromiso sólido con la seguridad de sus datos. Una infraestructura segura mejora la reputación empresarial y fortalece las relaciones comerciales, asegurando que los datos confidenciales se gestionen con el más alto nivel de protección.

Experiencia sectorial

Nuestro equipo está altamente cualificado y cuenta con una amplia experiencia en servicios y soluciones de ciberseguridad. Gracias a proyectos exitosos en diversos sectores, comprendemos las necesidades específicas de cada industria y ofrecemos soluciones personalizadas para proteger sus activos más valiosos.

Algunos de los sectores en los que hemos trabajado incluyen:

Banca

Protección de datos financieros y cumplimiento normativo estricto.

Alimentación

Seguridad en la gestión de la cadena de suministro y operaciones.

Textil

Protección de datos comerciales y logística.

Transporte

Seguridad en redes y sistemas de gestión de flotas.

Energía

Protección de infraestructuras críticas y sistemas SCADA.

Salud

Cumplimiento de normativas sanitarias y protección de datos sensibles.

Comercio

Seguridad en transacciones electrónicas y gestión de datos de clientes.

Tecnología

Gestión de infraestructuras complejas y protección de innovación tecnológica.

Preguntas frecuentes (FAQs) sobre ciberseguridad

¿Tienes dudas? Aquí algunas respuestas

¿Cómo puedo proteger mi empresa contra ciberataques?

La protección comienza con una combinación de medidas técnicas y organizativas. Es fundamental contar con firewalls, antivirus, sistemas de detección de intrusos (IDS), así como políticas de acceso bien definidas. Además, es clave realizar auditorías de seguridad periódicas y formar a tus empleados en buenas prácticas para reducir el riesgo humano

¿Cuáles son las certificaciones de ciberseguridad más reconocidas?

A nivel organizativo, las normativas más relevantes incluyen:

- ISO/IEC 27001: estándar internacional de gestión de la seguridad de la información.

- ENS (Esquema Nacional de Seguridad): obligatorio en servicios para el sector público en España.

- NIS2: directiva europea que obliga a empresas de sectores críticos a reforzar su ciberseguridad.

- RGPD: regula la protección de datos personales y exige medidas técnicas y organizativas.

¿Qué normativas debo cumplir en materia de ciberseguridad?

Depende del sector, el tamaño y la ubicación geográfica. Sin embargo, las más comunes son:

- RGPD / LOPDGDD (protección de datos)

- ENS (en caso de trabajar con el sector público español)

- NIS2 (para operadores esenciales o servicios digitales clave)

- PCI DSS (si gestionas pagos con tarjeta)

- ISO 27001 (si quieres demostrar compromiso y ganar ventaja competitiva)

¿Cuál es el coste de contratar servicios de ciberseguridad?

El coste depende de factores como el tamaño de tu empresa, el nivel de riesgo, el grado de cumplimiento actual y los servicios requeridos. Desde servicios específicos como backup o pentesting, hasta soluciones integrales gestionadas (SOC, DRP, BCP), podemos adaptar una propuesta a medida para tu organización.

¿Cómo puedo concienciar a mis empleados sobre la importancia de la ciberseguridad?

La formación es clave. Recomendamos:

- Sesiones prácticas adaptadas a cada rol

- Simulacros de phishing y ataques reales

- Políticas claras de uso de dispositivos y contraseñas

- Campañas de concienciación continuas

En Inforges ofrecemos programas de formación personalizados para convertir a tu equipo en un activo clave de defensa.

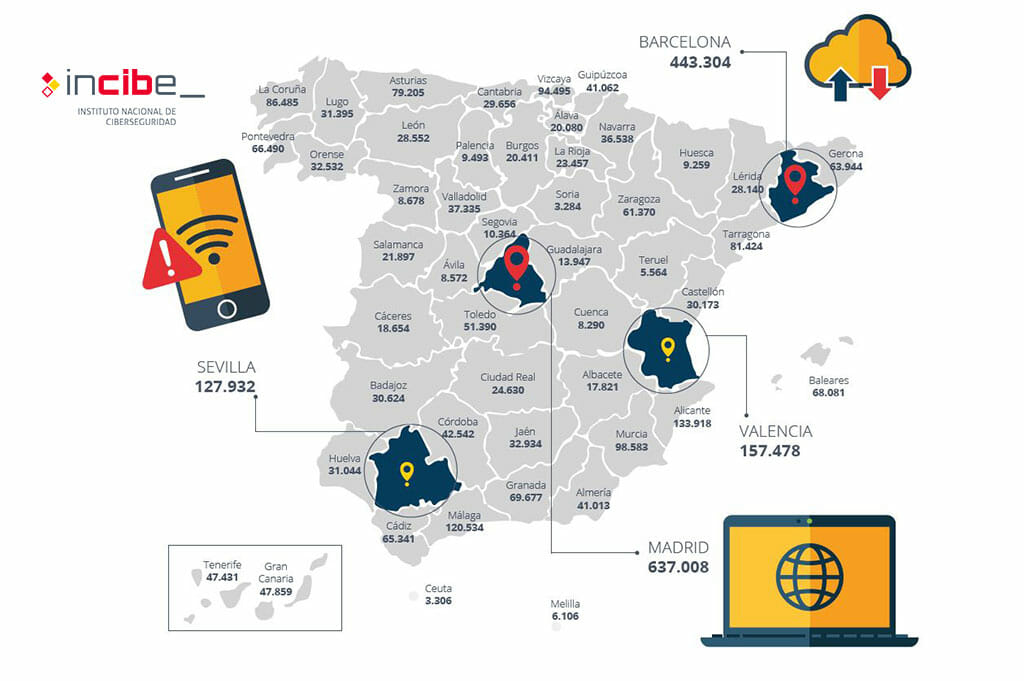

Balance de Ciberseguridad 2022 INCIBE: 3.309.302 dispositivos vulnerables

¿Empezamos?

Envíanos un mensaje y te responderemos lo antes posible. También puedes contactarnos: